ATTENZIONE:

“The PowerShell Azure Resource Manager module is still supported by Azure SQL Database, but all development is now for the Az.Sql module”

Per cui la prima cosa da fare è iniziare ad abbandonare Powershell Azure Resource Manager…. poi:

– Login al tenant dove sono allocati gli Azure SQL Server

Login-AzAccount -Tenant <ID>

– Esportare le regole in CSV per poi creare i comandi in maniera rapida editando il file XLS

Get-AzSqlServer | Get-AzSqlServerFirewallRule | Select-Object -Property ResourceGroupName,ServerName,StartIpAddress,EndIpAddress,FirewallRuleName | Export-Csv -Path C:tempAzureSQLServerFirewall.csv -NoTypeInformation

– Modificare le regole

Rimuovere una regola

Remove-AzSqlServerFirewallRule -ResourceGroupName <Name> -ServerName <Azure SQL Server> -FirewallRuleName <RuleName>

Aggiungere una regola

New-AzSqlServerFirewallRule -ResourceGroupName <Name> -ServerName <Azure SQL Server> -FirewallRuleName <Rule Name> -StartIpAddress <IP> -EndIpAddress <IP>

Author: fabio

Kubernetes Log Pod

Per vedere i log di un POD

kubectl logs <POD> -n <NameSpace> -c <Container>

Per eseguire un tail dei log di un POD

kubectl logs –follow <POD> -n <NameSpace> -c <Container>

Upgrade AKS

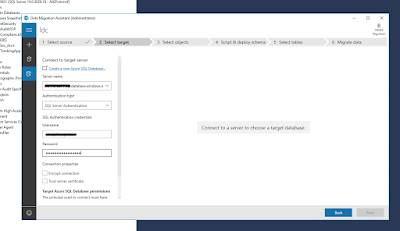

Migrare su Azure un SQL DB – From SQL Server to Azure SQL Server

- Si seleziona il sorgente

- Si seleziona il destinatario (Su azure)

- SI seleziona quali oggetti importare

- Si applica sull’Azure SQL DB destinatario lo script di creazione

- Si seleziona le tabelle da importare

- Si da l’avvio all’importazione

vCPU:pCPU ratio

From official doc VMware:

PowerCli show Schedule Task on vCenter

Impostare esclusioni in windows defender su Windows 2016 Core

Add-MpPreference -ExclusionPath “C:Program FilesSystem Center Operations ManagerGatewayHealth Service State”

Add-MpPreference -ExclusionExtension “.edb”

Add-MpPreference -ExclusionExtension “.chk”

Add-MpPreference -ExclusionExtension “.log”

Add-MpPreference -ExclusionProcess “C:Program FilesSystem Center Operations ManagerGatewayMonitoringHost.exe”

Verificare che le esclusion sono state inserite

$EsPath = Get-MpPreference

$EsPath.ExclusionProcess

$EsPath.ExclusionExtension

$EsPath.ExclusionPath

Azure SQL Database (PaaS) e creazione utenti

Nell’eventualità di creare utenti specifici per i DB (come db_owner, solo lettura ecc.) la procedura è differente rispetto una installazione di Microsoft SQL server on-prem.

Di seguito i comandi T-SQL per la creazione di:

– Utente login su Azure SQL server

– Utente su DB

-Assegnazione permessi

– Verifica dei permessi

##Creazione Login

Azure VMware Solution (AVS)

Da alcuni mesi è disponibile nei site EAST US e WEST US il servizio Azure VMware Solution (AVS) in collaborazione con CloudSimple.

Copy Container da un Azure Container Registry (ACR) a un’altro

Necessario un client docker da utilizzare come ponte.